WHAT’S NEW ?

あなたの現場・顧客は大丈夫?

セキュリティの“見落とし”や“抜け穴”を、チェックリストで見える化。

OTネットワークのセキュリティ対策は、まだ十分に進んでいない製造現場が多いのが実情です。外部通信の制御、リモートアクセスの管理、ネットワーク分離など、見逃しがちな重要ポイントを簡単に確認できるチェックリストを無料でご提供しています。まずは、自社や顧客の“今”を把握することから始めませんか?

セキュアな産業用ネットワーク構築を実現するのためのチェックリスト』で、ネットワーク機器の選択、多層セキュリティの構築、およびネットワークの効率的な管理のために必要なことをチェック!

チェックリストを今すぐダウンロードする

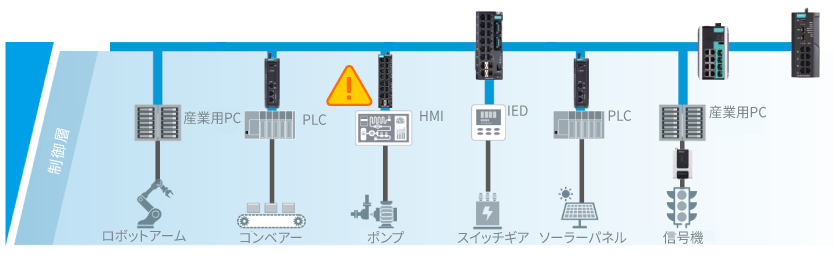

「IT-OT融合」が進む中、製造業が直面する新たなリスク

- なぜ製造業に産業ネットワークセキュリティが必要なのか?

現代の製造業では、IDCの調査*によると約40%の企業が産業オペレーションのデジタル化に向けた自動化投資を検討しており、OTネットワークに接続される機器の数が急増しています。

一方で、こうしたデジタル化の進展に伴い、ランサムウェアをはじめとするサイバー攻撃も増加しています。ランサムウェアは金銭目的の無差別攻撃だけでなく、製造業の重要インフラを標的にし、公共の混乱を招き、国家の安全保障を脅かすケースも報告されています。

製造現場のOTネットワークは停止が許されず、サイバー攻撃が発生すると生産ラインの停止や製品品質への悪影響だけでなく、企業の信用低下にも直結します。このため、ITとOTが融合する時代においては、産業ネットワークに特化したセキュリティ対策が不可欠です。IEC62443などの国際標準に準拠した製品・ソリューションの導入が、製造業の安全・安定稼働を支える鍵となっています。

マネジメント層から制御層まで

可視化 × 通信制御 × 周辺機器防御 IEC62443準拠ソリューションならMoxaにおまかせ!

- システム監視

-

ネットワークの可視化&セキュリティ管理

- システム強化

-

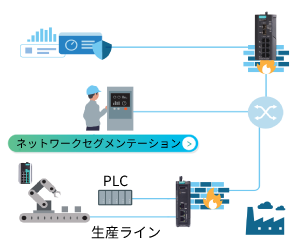

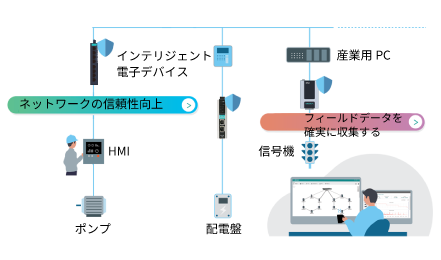

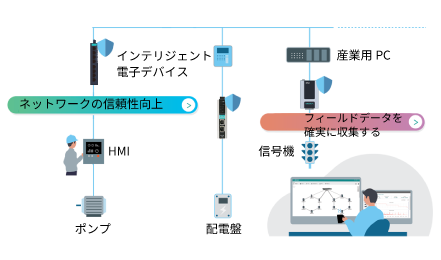

ネットワークセグメンテーションによる共同防御

-

デバイス保護による共同防御

-

フィールドデータの安全な収集

フィールドデータの安全な収集

- デバイス強化

-

デバイス自己防御機能

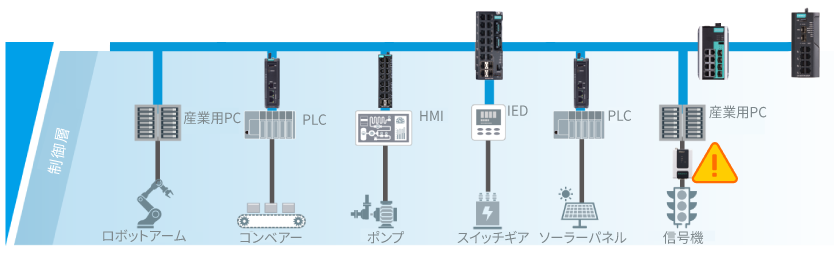

ネットワークの階層ごとに潜んでいる

セキュリティリスクと解決策をチェック!

OTネットワーク管理におけるサイバーセキュリティの課題

- ネットワークが可視化されていないと、異常な切断や不正な指令に気づくことができない

- セキュリティ機能のない機器は、設定を改ざんされやすく、リモート操作の悪用などにもつながる

- リアルタイムでネットワークを可視化

次世代産業用ネットワーク管理プラットフォーム

MXview ONE

- リアルタイム可視化により、トラブルシューティングを迅速化

- 組み込みのダッシュボードで、ネットワークトポロジー、トラフィック、インシデント、ローミングログをいつでも確認可能

- ネットワーク管理の可視化により、迅速な対応を実現し、ネットワークの安定稼働を保証

デバイスとネットワークのセキュリティ状態を可視化

MXview Oneは、産業用ネットワーク内のデバイス監視と診断を目的とした次世代ネットワーク管理ソフトウェアです。サブネットにインストールされたネットワークデバイスとSNMP/IPデバイスを検出するための統合管理プラットフォームを提供します。ネットワークデバイスは、ローカルサイトやリモートサイト、またはウェブブラウザ経由で、いつでもどこでも管理可能です。

セキュアなネットワークインフラの展開と維持を容易に

MXview Oneのセキュリティチェック機能は、デバイス設定を自動的にスキャンし、セキュリティの脆弱性を検出するとともに、具体的な強化策を提案します。これにより、耐障害性が高く自己保護機能を備えた産業用ネットワークを構築することが容易になります。

トラフィックコントロールにおけるサイバーセキュリティの課題 ①

- ネットワーク内での不正なリモート接続を検出できない

- ランサムウェアなどのサイバー攻撃がネットワーク全体に広がる

- ネットワークセグメンテーションとセキュアルーターによる共同防御

ゾーンとコンダクトの確立

- ファイアウォール:Moxaのデバイスは、管理者がネットワーク内にコンダクトを確立し、許可されたトラフィックとパケットのみがゾーン間を転送できるように支援

- NAT:Moxaのデバイスは、管理者がプライベートなローカルゾーンを確立し、外部からのプロービングから内部ネットワーク情報を隠蔽できるように支援

- IPS:Moxaのデバイスは、Windowsシステムにおける既知の脆弱性の悪用を防止し、パッチ更新サポートのないレガシーWindowsデバイスを保護

- IDS:Moxaのデバイスはサイバー攻撃を検知し、特定のゾーン内に封じ込めます。また、IPSパターンマッチングを活用して管理者に通知

ネットワークセキュリティ制御

- VLAN IDまたはMACアドレス:Moxaのデバイスは、ユーザーの役割に基づいてデータとネットワークへのアクセスを許可

- IPアドレスとポート:Moxaのデバイスは、ネットワーク上で許可されたトラフィックのみを許可

- ディープパケットインスペクション:Moxaのデバイスは、各パケットのペイロードの内容を確認し、ネットワーク上で送信されるコンテンツが承認されたもののみであることを保証

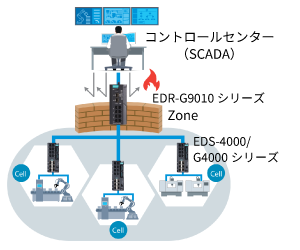

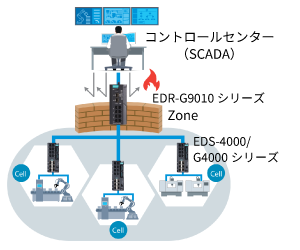

マルチポート産業用ギガビットセキュアルーター

EDR-G9010シリーズ

MoxaのEDR-G9010 シリーズ 産業用セキュア ルーターは、ファイアウォール/NAT/VPN/スイッチ機能を一体化したオールインワン設計により、多層防御のセキュリティアーキテクチャを柔軟に設計可能です。OT ディープパケットインスペクション技術を採用し、高度なネットワーク保護を提供します。さらに、IDS/IPSを組み込むことで、産業用次世代ファイアウォールとしてサイバー攻撃から重要なインフラを保護するための脅威検出と防止機能を備えています。

製品詳細をみるトラフィックコントロールにおけるサイバーセキュリティの課題 ②

- 生産ラインで未管理のスイッチを広く使用することで、不正アクセスのリスクを高める

- 不正なユーザーが物理的なネットワークポートを通じてネットワーク設定を悪意を持って変更することで、システム不安定を引き起こす可能性がある

- セキュリティ強化型スイッチによるアクセス制御

スイッチ

- VLAN:ユーザーがアクセスできるデータとネットワークセグメントを制限し、セキュリティを強化し、ネットワークの効率を向上

- ACL:事前に定義されたルールに基づいてネットワークトラフィックを許可またはブロックし、重要なリソースを不正アクセスから保護

- ポートロック:ネットワークへのデバイス接続を制限し、許可されたデバイスのみ接続を許可することで、不正アクセスリスクを軽減

フルギガビット マネージドイーサネットスイッチ

EDS-G4014シリーズ

セキュリティ機能を強化したEDS-G4014 シリーズ イーサネットスイッチを使用すると、VLAN を使用して異なるネットワークセグメント間のトラフィックを分離し、ポートレベルでアクセス制御リスト (ACL) を活用できます。これにより、イーサネットスイッチ経由でネットワークにデータが流入する際の VLAN セキュリティを強化できます。

製品詳細をみるOTエッジ接続におけるサイバーセキュリティの課題 ①

- アクセス制限のないネットワークは、不正なデバイスが自由に接続できるため、外部からのアクセスを許可するリスクがある

- フラットなネットワークでトラフィックが混在すると、権限の分離が不十分になり、トラフィック管理の効率が低下する可能性がある

- ネットワークセグメンテーションとセキュアルーターによる共同防御

- VLAN:Moxaのデバイスは、管理者がユーザーが業務遂行に必要なデータとネットワークの一部へのアクセスを制限するのに役立つ

- ポートロック:ネットワークへのアクセスを制限し、承認されたデバイスのみが接続できるようにします。これにより、不正なデバイスや悪意のあるデバイスがアクセスするのを防ぎ、攻撃対象領域を削減

産業用スマートイーサネットスイッチ

SDS-3000/G3000シリーズ

MoxaのSDS-3000/G3000シリーズを使用すれば、産業用オペレーションにおける信頼性が高く安全なネットワーク性能を確保できます。堅牢なサイバーセキュリティ機能を搭載したこれらのスイッチは、重要なインフラを潜在的な脅威から保護し、安心を提供します。

技術情報の詳細を見るOTエッジ接続におけるサイバーセキュリティの課題 ②

- ネットワークやPLCなどの産業用機器は、DoS攻撃の標的となる可能性がある

- 暗号化されていないシリアルデータがTCP/IPパケットに変換されると、外部から容易に傍受や改ざんされる可能性がある

- デバイス上でリモート接続などの不要な通信サービスを有効にすると、攻撃への曝露リスクが高まる

- データ整合性と機密性の確保

1/2ポート RS-232/422/485 セキュア ターミナル サーバー

NPort 6100/6200シリーズ

シリアルデバイスをネットワークに接続する際、さまざまなアプリケーションにおいてデータ伝送の整合性を確保することは最優先事項です。 NPort 6100/6200シリーズは、ネットワーク経由でデータを送信する前に暗号化するためのSSLおよびSSHプロトコルをサポートしています。

製品詳細をみるご要件に合った製品がきっと見つかる!

Moxaのセキュアネットワーク製品ラインアップ

セキュアマネージドスイッチ

| モデル |

|

|

|

|

|

|---|---|---|---|---|---|

| ポート | 最大4×10 GbE + 24 GbE | 最大28×GbE | 最大6×2.5 GbE + 8 GbE | 最大4×GbE + 24 FE | 最大16×GbE |

| セキュリティ機能 | HTTPS、SSL/SSH、ACL、IEEE 802.1X、ポートセキュリティ、DHCPスヌーピング、セキュアブート(※1) | HTTPS、SSL/SSH、ACL、IEEE 802.1X、ポートセキュリティ、DHCPスヌーピング、セキュアブート | HTTPS、SSL/SSH、ACL (※2)、IEEE 802.1X | HTTPS、SSL、ポートロック | |

| 冗長プロトコル | ターボリング、ターボチェーン、RSTP/STP、MRP、VRRP(L3モデル) | ターボリング、ターボチェーン、RSTP/STP、MRP | RSTP/STP、MRP | ||

| ソフトウェア管理 | MXview One | ||||

| 認証 | IEC 61850-3、IEEE 1613、EN 50121-4、NEMA TS2 (※3)ATEX、CID2 |

IEC 62443-4-2 SL2、IEC 61850-3、IEEE 1613、EN 50121-4、NEMA TS2 | IEC 62443-4-2 SL2、IEC 61850-3、IEEE 1613 (Class 1)、

(※4)DNV、ABS、NK、LR (※5)EN 50121-4、NEMA TS2、ATEX、CID2、IECEx |

IEC 61850-3、IEEE 1613

(※6)DNV、ABS、NK、LR、EN 50121-4、NEMA TS2、ATEX、CID2 |

ー |

- 1.4XGSモデルのみ

- 2.18ポート、28ポートモデルのみ

- 3.4XGS非搭載モデルのみ

- 4.LV、PoEモデルのみ

- 5. LVモデルのみ

- 6. 10ポート、18ポートモデルのみ

セキュアルーター

| モデル |

|

|

|

|

|

|---|---|---|---|---|---|

| ポート | 2×2.5 GbE + 8 GbE(※1) | 最大2×2.5 GbE + 2 GbE (1/2 DMZ/WAN ポート) | 2GbE + 8FE(※1) | 2 FE | 8 FE |

| NAT | 1対1、N対1、NATループバック、ポート転送、IPツインズマッピング(※4) | ||||

| ファイアウォール | DDoS、イーサネットプロトコル、ICMP、IPアドレス、MACアドレス、ポート | IPアドレス、MACアドレス(デバイスロックダウン)、ポート | |||

| IPS/IDS | 追加のライセンスが必要です | ー | ー | ||

| 解像度 | DNP3、EtherNet/IP、IEC 60870-5-104、IEC 61850 MMS、Modbus TCP、Modbus UDP、Omron FINS、Siemens S7 Comm.、Siemens S7 Comm. Plus、OPC UA、MELSEC通信プロトコル | ー | ー | ||

| VPN | 最大250×IPsec VPNトンネル | 最大50×IPsec VPNトンネル | ー | ー | |

| ルーティングスループット(RFC 2544に基づく) | 最大350Kパケット/秒/2Gbps | 最大50Kパケット/秒/500Mbps | 最大15Kパケット/秒/100Mbps | ||

| 冗長プロトコル | VRRP、Turbo Ring、Turbo Chain、RSTP/STP | VRRP | VRRP、Turbo Ring、Turbo Chain、RSTP/STP | ー | ー |

| ソフトウェア管理 | MXview One、MXview Security(※3)、 MXsecurity | MXview One | |||

| 認証 | IEC 62443-4-2 SL2、IEEE 1613、IEC 61850-3 Ed. 2.0、 (※2)ATEX、CID2、EN 50121-4、NEMA TS2、DNV、DNV IEC 61162-460 Edition 3.0、DNV security profile 2、IACS UR E27 Rev.1、IEC 60945 |

IEEE 1613、IEC 61850-3 Ed. 2.0、ATEX、CID2、IECEx、EN 50121-4、NEMA TS2、DNV | IEEE 1613、IEC 61850-3 Ed. 2.0、ATEX、CID2、IECEx、EN 50121-4、NEMA TS2、DNV、DNV IEC 61162-460 Edition 3.0、DNV security profile 2、IACS UR E27 Rev.1、IEC 60945 | EN 50121-4、NEMA TS2、ATEX、CID2 | ー |

- 1.ユーザー設定可能なDMZ/WANポートをサポートします

- 2.-LVモデルのみ対応

- 3.MXview Securityアドオンライセンスを有効化するには、有効なMXview Oneライセンスが必要です

- 4.NAT-108シリーズのみ

LANファイアウォール

| モデル |

|

|---|---|

| ポート | 2 GbE(Gen3 LANバイパス) |

| ファイアウォール | DDoS、イーサネットプロトコル、ICMP、IPアドレス、MACアドレス、ポート |

| IPS/IDS | デフォルトで有効になっています。IPS パターン更新機能には追加のライセンスが必要です。 |

| 解像度 | DNP3、EtherNet/IP、IEC 60870-5-104、IEC 61850 MMS、Modbus TCP、Modbus UDP、Omron FINS、Siemens S7 Comm.、Siemens S7 Comm. Plus、OPC UA、MELSEC通信プロトコル |

| ソフトウェア管理 | MXview One、MXview Security(※1)、MXsecurity |

| 認証 | NEMA TS2、EN 50121-4、CID2、ATEX、IECEx、DNV |

- 1.MXview Security アドオンライセンスをアクティブ化するには、アクティブな MXview One ライセンスが必要です

セキュアエッジコネクティビティ

| モデル |

|

|

|

|

|---|---|---|---|---|

| 安全な導入のための組み込みセキュリティ機能 | ||||

| ユーザー認証と承認 |

|

|

|

|

| デバイスの整合性 | デバイスを更新する前にCRCコードを確認してください | |||

| デバイスの最小機能 |

|

|

|

|

| コミュニケーションの完全性 |

|

|

|

|

| ネットワークアクセス制御 |

|

|||

| 日常のメンテナンスでデバイスを保護する | ||||

| 構成管理 |

|

|||

| デバイス管理 |

|

|||

| 脆弱性管理 |

|

|||

- 1.NPort 5100/5200シリーズおよびNPort IA5000シリーズを除きます

- 2.MGate MB3180を除く

関連情報

ネットワークを守りたい!:Moxaのセキュリティ実践知識

技術情報

ホワイトペーパー

※ ユーザー限定のファイルをダウンロードいただくには「ログイン」が必要です。