OTセキュリティ

IT/OTのコンバージェンスに伴うサイバーセキュリティの旅を正しい軌道に乗せるための3つの視点

この2年間で、新型コロナウイルス感染症 (COVID-19) により働き方の形態が変化しています。例えば、感染拡大防止およびリスク低減のための在宅勤務や、リモートメンテナンスによるリモートオペレーションの必要性を加速させたことを、誰もが目の当たりにしています。このため、これらの環境変化に迅速に適応するために、あらゆるオペレーションに対する困難や脅威に直面している状況に対して、うまく適応できる能力を促すレジリエンスは、産業組織を含む企業にとって不可欠な目標になっています。 この目標を達成するための鍵がIT/OTのコンバージェンス(融合)であるということは、産業界で広く認識されています。近年の高度な技術の発展により、IT/OTコンバージェンスは、もはや抽象的な概念ではなく、実現可能な目標となっています。

IDCが産業界を対象に行ったサーベイ(*1) によると、回答者の40%が、将来に備えてファクトリや生産現場のオートメーションシステムに投資していると回答しています。しかし、IT/OTコンバージェンスの実現に向けての長い旅の中で、世界的にサイバー攻撃の増加に伴うセキュリティへの懸念が大きくなっています。サイバー攻撃はこれまで以上に、鉄道、変電所、パイプラインなどの重要インフラストラクチャを標的とすることが多くなり、産業事業者はサイバーセキュリティの懸念をもはや見過ごすことはできないレベルにまで到来していることを認識しています。

最近発表されたレポートによれば、"2030年までに、産業界の50%の企業が、オペレーショナルデータを安全に企業全体で幅広く利用できるように準備する統合データ管理戦略のアーキテクチャを開発することになるだろう" と述べています (- IDC, Worldwide IT/OT Convergence FutureScape Predictions, 2021)。これに加えて、IDCのIT/OTコンバージェンス戦略のリサーチディレクターであるJonathan Lang氏は、"IT担当者は、生産に悪影響を与えることなく、セキュリティ対策をオペレーショナルデータにまで拡大できる方法を見極める必要がある" と述べています。また、彼は、最近出演した Moxa Security Talks Episode 7 で、ITオペレーションへの潜在的な影響についての予測を説明しました。

動画:Security Talks Episode 7: Top Trends Driving Operational Resilience (英語)

産業界の事業者はサイバーセキュリティの重要性を十分に認識していますが、IT/OTのコンバージェンスに伴うネットワークセキュリティをどのように強化するかについては難しい問題です。例えば、IT/OTのコンバージェンスに伴い、1つの統一されたネットワーク上に存在するデバイスやシステム数が増加するため、セキュリティを確保しながらネットワークを管理することが、より困難になっています。この他にも、運用上の目的で通常は異なるセキュリティ要件を持つIT領域とOT領域を統合することは容易ではありません。この記事では、サイバーセキュリティのジャングルを乗り越え、自分の道を進めるうえで考慮すべき3つの視点について紹介します。

最初の視点:ユーザが体験するシナリオに基づいた産業用ネットワークの安全性の確保

産業用ネットワークでは、コネクテッドデバイスやシステムの数が増えるにつれて、侵入者がこれらのシステムにアクセスする機会も増加します。ユーザが直面する異なるシナリオからネットワークセキュリティを再考し、侵入を未然に防ぐための計画を策定する必要があります。その中でも、産業界の事業者が注意しなければならない重要なシナリオが2つあります。これらのシナリオを見落とすと、IT/OTネットワークのコンバージ時に重大なサイバーセキュリティリスクが発生する可能性があります。

リモートコネクション

リモートオペレーションの効率化により、リモートコネクションはユーザにとって一般的な選択肢となっています。しかしながら、IT/OTネットワークをコンバージするとき、リモートコネクションが適切に保護されないままインターネット上の多くのマシンに接続すると、弱点となる可能性があります。事業者は、誰がネットワークにアクセスできるのか、また、ネットワークにアクセスする人の身元を確認できるようにするなど、ネットワークアクセスの定義と制御を行う必要があります。これは、不正なユーザのアクセスを防ぐための非常に有効な手段です。さらに、マシンやシステムへのコネクションはVPNを経由し、送信されるデータをすべて暗号化することで、さらなる保護を加えることができます。これらの予防策を講じることで、産業界の事業者は、リモートコネクションを実施する際にセキュリティ侵害が発生する可能性を削減させることができます。

ネットワーク管理

セキュリティは一過性のものではなく、継続的に管理しなければならないため、大規模なネットワーク管理も重要なシナリオの一つです。IT/OTネットワークがコンバージしたとき、そのネットワークを利用する人たちは、大量のネットワークデバイスを可視化し、ネットワークのセキュリティ状況を確実に把握する必要があります。Moxaのネットワークインフラストラクチャ部門のビジネス開発マネージャであるMarty Wachi氏は、"多くのカスタマーが、可視性を強化するために、より高度なソリューションを必要とする。カスタマーは、既存のネットワークノードと新しいノードを定期的に監視する必要がある。また、どのようなアプリケーションが使用されるのか、具体的にはどのユーザがネットワークにアクセスする必要があるのかを知る必要がある。これは、カスタマーがシステムや資産を保護するために期待していることである" と述べています。ネットワークセキュリティの可視性を高めるには、各ネットワークデバイスのセキュリティ状況を監視し、予期せぬイベントが発生した場合にアラートを送信するネットワーク管理ソリューションが必要です。

- エキスパートのヒント

IT/OTコンバージェンスプロジェクト中でユーザが経験する可能性のあるシナリオを完全に理解することが必要です。 これにより、サイバーセキュリティのリスクを軽減するために必要な予防措置を講じることができます。

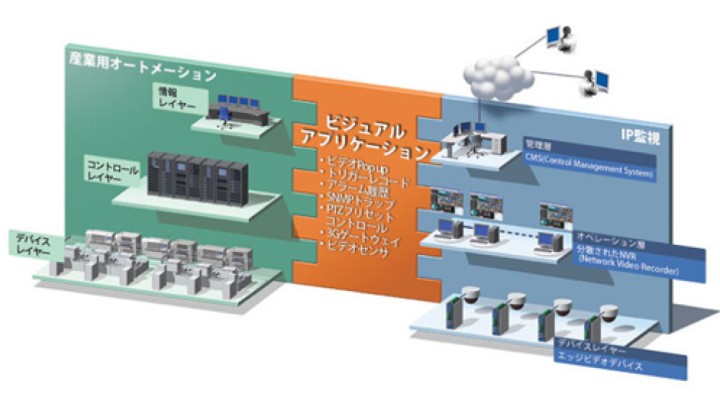

第2の視点:全体的な視点からセキュアな産業用ネットワークを確保

IT/OTのコンバージェンスにより、1つのネットワークインフラストラクチャ上にさまざまなシステムが存在することになります。このため、すべてのネットワークデバイスをサイバー攻撃から確実に保護するためには、ネットワークインフラストラクチャを全体的に把握することが重要です。以下の3つのレベルに基づいて、Defense-in-Depth (多層防御) のためのセキュリティアーキテクチャを構築することをお勧めします。

管理レベル

ネットワークのセキュリティ状況をオペレータに知らせることが重要です。ネットワークを安全に保つためには、ネットワーク管理ソリューションとセキュリティ管理ソリューションの両方が必要です。ネットワークインフラストラクチャの各ネットワークノードのセキュリティ状況を確認できるネットワーク管理ツールに加え、セキュリティダッシュボードを検討することで、サイバーセキュリティソリューションの管理、関連するセキュリティイベントの記録、今後の改善のためのレポート分析が容易になります。

ネットワークレベル

ネットワークにアクセスできる人をコントロールすることは、侵入者からネットワークを守るための第一歩となります。ファイアウォールやセキュアルータを導入することで、ネットワークにアクセスできるユーザをコントロールし、ネットワーク上のトラフィックやデータの移動を規制することができます。また、統合されたネットワークをいくつかのセグメントに分割することで、ネットワークの管理を容易にすることができます。これは、侵入者がネットワークデバイスにアクセスした場合、その脅威を特定のセグメント内に封じ込めることができるため、ネットワーク全体が破壊されることを回避することができます。さらに、脅威を特定し、インシデント発生時にオペレータに通知するOT侵入防止システム:OT Intrusion Prevention System (IPS) も必要です。

デバイスレベル

各ネットワークデバイスは、保護対策を講じなければ、システムにサイバーセキュリティ上のリスクを受ける可能性があります。パスワードポリシーや使用していないポートやサービス機能を無効化する機能などのセキュリティメカニズムは、デバイスのセキュリティを強化し、不要なアクセスの可能性を最小化することができます。さらに、ネットワークデバイスの脆弱性対応プロセスを適切に行うことで、サイバーセキュリティ上のリスクを軽減することができます。

- エキスパートのヒント

サイバーセキュリティを全体的に捉えることで、ネットワーク全体の管理から個々のデバイスに至るまで、ネットワークインフラストラクチャを保護する方法の全体像を把握することができるので、ネットワークセキュリティを強化することができます。

第3の視点:セキュリティ規格に基づくセキュアな産業用ネットワーク

OTとITの担当者は、ネットワークにアクセスする際の目的とその方法がそれぞれ異なります。さらに、ネットワークセキュリティに対して異なるアプローチをとることがよくあります。全員が同じガイドラインに従い行動しなければ、ネットワークのセキュリティを確保することは困難です。幸い、IEC 62443やNERC CIPなどのセキュリティ規格がいくつかあるため、IT担当者とOT担当者の両方が1つの組織内で同じセキュリティ規制に従うことができます。Moxaの産業用サイバーセキュリティ (IACS) の専門家であるFelipe Costaは、"より多くの組織がIEC 62443規格を採用している理由は、セキュリティを議論するための共通言語を提供しているためである。さらに、この規格は、セキュリティソリューションを実装し、セキュリティ戦略を実行するための全体的なアプローチをとる方法について、ユーザにアドバイスを提供している。最後に、IEC 62443規格により、企業とデバイスが認定されることが可能になり、カスタマーは必要なセキュリティ機能を備えたサプライヤとソリューションを簡単に特定できるようになる" と述べています。

IEC 62443規格は、資産オーナー、システムインテグレータ、およびコンポーネントサプライヤの共通言語として機能します。また、この規格は、組織内の異なる人々が従うべきセキュリティガイドラインを定義しています。ネットワークデバイスの場合、IEC 62443-4-1規格は組織の製品ライフサイクルの開発が適切なセキュリティガイドラインに準拠しているかどうかに焦点を当てています。IEC 62443-4-2規格はネットワークデバイスの基本的なセキュリティ要件に焦点を当てているため、この規格の認証を受けたデバイスはセキュアであると認定することができます。IEC 62443規格について、より詳しく知りたい方は、下記の技術情報をご覧ください。

技術情報:産業用サイバーセキュリティに関する、より優れた意思決定を支援する2つの基礎的事項

- エキスパートのヒント

IEC 62443規格の認証を受けたコンポーネントサプライヤとネットワークデバイスを選定することは、ネットワークインフラストラクチャに追加するネットワークデバイスの安全性を確保するために必要な、スマートな方法です。

Moxaのネットワークセキュリティおよびサイバーセキュリティソリューションでサイバーセキュリティジャングルをナビゲートする

Moxaは30年以上にわたり、産業用ネットワークのリーダーとして、OT環境におけるサイバー脅威を積極的に特定し軽減するセキュアで信頼性の高いネットワーキングソリューションの開発に取り組んでいます。この取り組みを実現するために、Moxaは情報セキュリティの企画および設計段階から確保するための方策である secure-by-design に厳密に従い、分散OT侵入防御システム (IPS) の機能を利用し、産業用アプリケーションを完璧に防御する堅牢なネットワーキングポートフォリオの数々を提供しています。

Moxaのネットワークセキュリティおよびサイバーセキュリティソリューションの詳細については、下記の技術情報をご覧ください。

技術情報:Moxaのソリューションが産業用サイバーセキュリティの強化にどう役立つか

- 参照:

1. IDC, Worldwide IT/OT Convergence FutureScape Predictions, 2021.