産業用エッジコネクティビティ / OTセキュリティ

コネクテッドシリアルデバイスをサイバー攻撃から守るための具体的なセキュリティ対策

産業用ネットワークセキュリティは、もはや贅沢なオプションではなく、必需品となりました。重要なインフラストラクチャを標的とした最近の相次ぐサイバー攻撃は、産業界がサイバーセキュリティを優先する必要不可欠なものとなりました。一方、どの業界であっても潜在的な脅威は、至る所に存在します。最近では、米国(※1)でハッカーが燃料パイプラインを停止させ、数百万ドルの身代金の支払いを要求した事件や、英国の鉄道会社(※2)でランサムウェア攻撃によりセルフサービスの発券機がオフラインになった事件などあいつで発生しています。言うまでもなく、このようなサイバー攻撃は、産業界の事業者に対して多大なコスト損失を与え、また、そのエンドユーザーにとって不便を強いることになります。さらに悪いことに、次のサイバー攻撃がどこで行われるかを予測することはほとんど不可能であり、ネットワークにコネクテッドされている人、あるいは物が標的になりうることを意味しています。

ネットワークセキュリティを強化するための手っ取り早い方法は、セキュリティ機能が組み込まれた新しいモデルに機器をリプレースすることです。しかしながら、当然ながら機器のリプレースには、多大なコストが発生し、導入と設置に多大な作業がかかります。その上、従来機器は、古いといえども、まだ良好な動作状態にあるはずです。より現実的なオプションとしては、既存の機器のセキュリティパッチを更新することです。しかし、残念ながら、一部の従来機器、1つと例としてWindows XPのような最新のセキュリティ更新プログラムをサポートしていない従来オペレーティングシステムを依然として使用しています。この記事では、産業事業者が直面する課題と、最小限の作業労力でサイバーセキュリティを強化するソリューションについて説明します。

エッジネットワークを保護するための課題

運用効率を向上させるためには、現在のネットワーク機能を活用し、リアルタイムの遠隔監視を実現することが必要です。しかしながら、これは、フィールドデバイスが外部のネットワークから物理的に隔離されていたエアギャップによりハッカーからの脅威が生じることを意味します。そこで最初の課題は、RS-232C/422/485通信インターフェースを有する従来デバイスをLocal Area Network (LAN)またはイーサネット通信を使用するインターネットに接続することです。シリアルデバイスサーバーやプロトコルゲートウェイなどのSerial-to-Ethernetデバイスは、アプリケーションに必要な透過的な伝送またはプロトコル変換に応じてシリアルベースの機器をイーサネットベースのネットワークに接続することができます。従来デバイスがコネクテッドされる場合、特にコネクションが適切に保護されていない場合、残念ながらセキュリティ上の懸念が表面化します。このため、既存のシリアルデバイスを交換することなく、コネクティビティを保証するセキュアなserial-to-Ethernetデバイスを見つけることが不可欠です。

セキュアなSerial-to-Ethernetデバイスを選定する

セキュアなネットワークインフラストラクチャを実現するために現在、IEC 62443やNERC CIP などのセキュリティ規格が利用可能です。これらのセキュリティ規格には、適格なネットワークデバイスとコンポーネントサプライヤーの確認に役立つガイドラインが含まれています。従って、業界のセキュリティ規格に準拠したセキュアなserial-to-Ethernetデバイスを簡単に見つけられます。Moxaは、IEC 62443-4-1認定のネットワーキングソリューションプロバイダであり、serial-to-Ethernetデバイスのセキュリティ設計は、IEC 62443-4-2に基づいています。セキュリティ機能を組み込んだMoxaのserial-to-Ethernetデバイスは、ネットワークセキュリティを強化し、不要な侵入者がデバイスを介してシリアル機器にアクセスする可能性を削減します。従来システムを保護するためのセキュリティのヒントについては、こちらの技術情報をご参照ください。

技術情報:コネクテッド従来システムのセキュリティを強化できる10のヒント

実際の事例:Moxaのソリューションによるサイバーセキュリティの強化

Moxaのセキュアなシリアルデバイスサーバーおよびプロトコルゲートウェイは、ユーザーのさまざまな産業アプリケーションのコネクティビティセキュリティを強化することができます。ユーザーがサイバーセキュリティを強化するために、NPort 6150シリアルデバイスサーバーとMGate MB3000プロトコルゲートウェイを使いエネルギー業界のサイバーセキュリティをどのように強化することができたかを示す2つの実例を紹介します。

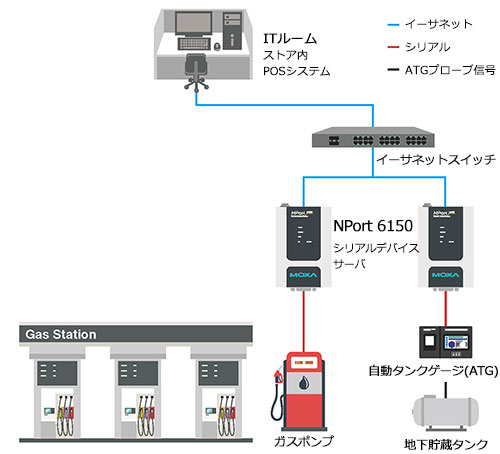

数百のガソリンスタンドに対するコネクティビティセキュリティの強化

米国内で600以上のガソリンスタンドを展開するユーザーは、ATG(Automatic Tank Gauge、通常はシリアルインターフェースを使用)を使ってオイルタンクのレベルをリアルタイムで監視し、遠隔地のサイトで必要に応じてガソリンの在庫量を管理することを必要としていました。また、これらは、トランザクション処理と記録のためにストアに送り返す必要があるためガスポンプにおいてPOSターミナルからのデータを必要とします。これらのコネクティビティ要件は、セキュリティにセンシティブです。また、POSデータには、ユーザーの機密情報が含まれているため、これを保護する必要があります。コネクティビティのセキュリティを強化するために、ガソリンスタンドとストア内のITルームとのコネクションを保護する必要があります。さらに、コネクテッドデバイスが許容されるセキュリティレベルで動作していることを確認するためにIT担当者は、脆弱性スキャンを定期的に実行してファームウェアとセキュリティパッチを更新し、通信システムを安全性に保つ必要があります。

MoxaのNPort 6150シリアルデバイスサーバーは、ユーザー認証やアクセス可能なIPリストなどの基本的なセキュリティ機能を備えていると共にデバイスアクセスコントロールによりデバイスのセキュリティを強化します。また、Moxaの製品は、運用時にデータ暗号化機能をサポートし、イーサネット経由でシリアルデータを伝送する際の伝送セキュリティを強化します。IT担当者の日常のメンテナンス業務を容易にするためにNPort 6150シリアルデバイスサーバーは、多くのデバイスのコンフィギュレーションとマネージメントを容易にするツールをサポートしています。

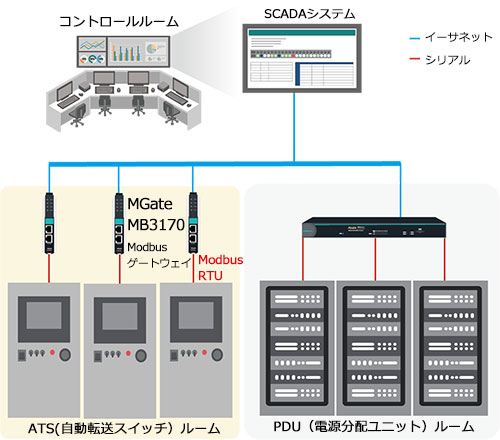

データセンターのサイバーセキュリティの強化

データセンターサービスプロバイダとそのデータセンターは、サイバー侵入者の標的となることがしばしば報告されており、過去5年の間にデータの損失と重大なペナルティの被害を受けています。ハッキングされる可能性を減らすためにサイバーセキュリティは、企業レベルの取り組みになっています。セキュリティリスクの評価は、サーバールームの脆弱性だけに焦点を当てているのではなく、サーバールームに電力を供給する電源を含むすべてのネットワークエントリポイントに対しても適用されることが必要です。

電力の使用状況および電力品質を監視するためにスイッチギア、PDU、UPSなどの電力供給装置は、ネットワークに接続されているためオペレータはリアルタイムの情報を入手することができます。MoxaのMGate MB3000プロトコルゲートウェイは、電力供給装置内で使用される電力計などのシリアルベースのModbus RTUデバイスとコントロールセンター内のイーサネットベースのSCADAシステムとの通信をブリッジします。企業のIT担当者が脆弱性スキャンを行う必要がある場合は、数千台のMGate MB3000プロトコルゲートウェイのスキャンを実行し、脆弱性を発見した場合に即座に対処できるようにする必要があります。

ここでIT担当者の作業を容易にするためにMoxaは、定期的に脆弱性スキャンを実行し、必要に応じてセキュリティパッチやファームウェアの更新などの必要な措置を講じて潜在的な脅威を削減します。さらに、MoxaのMGate MB3000プロトコルゲートウェイは、両方がGUIおよびCLIフォーマットの使いやすいコンフィギュレーションツールであり、OTおよびITユーザーが大量のファームウェアアップデートを容易に処理することができます。また、MGate MB3000プロトコルゲートウェイは、ユーザーがシリアルベースのデバイスの電力使用量を監視できるだけでなく、同時にセキュリティへの懸念を払しょくし、日常の運用を容易にすることが可能です。

Moxaの30年以上にわたるシリアルコネクティビティソリューションの開発経験を生かし、さまざまな産業用アプリケーションでお客様の将来の要求を満たすセキュアなserial-to-Ethernetソリューションを提供することをお約束します。セキュアなserial-to-Ethernetソリューションを見つけるには、下記のセキュアエッジコネクティビティ製品ポートフォリオをご覧ください。

「セキュアエッジコネクティビティ製品ポートフォリオ」は、こちらの技術情報をご参照ください。