OTセキュリティ

「保護」「適応」「発展」:ビジネスのレジリエンス (回復力) を高めるネットワークセキュリティの強化

IT/OTシステムのコンバージェンス (統合) は、産業事業者がパフォーマンスを向上させ、競争上の優位性を確保するための重要な戦略となっていますが、ネットワーク化されたフィールドデバイスにおいて、セキュリティリスクの増大を伴います。一般的に、産業用システムは、レガシーデバイスがセキュアでない (例:安全でないデフォルト設定やレガシープロトコルを使用している)、フィールドデバイスの可視性が低い、OTネットワークがセグメント化されていない、などの要因によってサイバー攻撃に対して脆弱になります。こうした状況下で、産業組織がセキュリティリスクを軽減し、IT/OTコンバージェンスの効果を最大限に得るためには、強力なサイバーレジリエンスが不可欠です。

サイバーセキュリティの重要性を認識する各国政府は、主要インフラへのサイバー攻撃の増加に対抗するため、より厳しい規制を導入しています。これらの規制は、一つのセキュリティインシデントが引き起こす国家安全保障への被害を軽減するために、産業界がサイバーセキュリティ対策を実施するよう義務付けています。たとえば、EUのNIS2指令では、重要なインフラやサービスの事業者に対し、適切なセキュリティ対策を行い、インシデントが発生した場合は関係当局に報告することを義務付けています (※1)。米国の重要インフラ向けサイバーインシデント報告法 (CIRCIA) では、重要インフラ事業者に対し、大規模なサイバーインシデントとランサムウェア攻撃に対する身代金の支払いをサイバーセキュリティ・インフラストラクチャーセキュリティ庁 (CISA) (※2) に報告することが義務付けられています。サイバーレジリエンスを強化することで、産業事業者はIT/OTシステム統合の安全性を保証できると同時に、組織がダイナミックな環境に適応し、政府の規制を遵守する上でも役立ちます。

サイバーレジリエンスを強化するために必要なネットワークに関する3つの考慮事項

予期せぬ事態への迅速な対応と復旧、そして日常業務とブランドイメージの保護が、ビジネスレジリエンスの定義です。ビジネスレジリエンスを強化するには、サイバー攻撃から迅速に復旧するための堅牢なサイバーレジリエンスが不可欠です。サイバーレジリエンスは、人、ポリシー、テクノロジーによって構成されています。ネットワーク計画の観点から、組織のサイバーレジリエンスを強化するために、以下の3つのポイントを検討してください。

検討事項1:攻撃対象領域を可能な限り最小化する

産業用ネットワークの攻撃対象領域を縮小することは、システムのダウンタイムを最小限に抑え、脅威からの迅速な復旧を実現するために不可欠です。脆弱性を少数のデバイスに限定することで、組織はシステムをより効果的に保護できます。これを実現するための一般的な戦略は「多層防御」です。多層防御を効果的に実装するには、企画・設計段階からセキュリティ対策を組み込んだセキュア・バイ・デザインのネットワークデバイスを使用し、階層化されたネットワーク保護アプローチを構築することをお勧めします。産業事業者は、IEC 62443やNIST CSFといったサイバーセキュリティ規格に準拠したネットワークデバイスを選択する必要があります。これらの規格には、重要な資産、システム、コンポーネントに関する必須のセキュリティガイドラインが概説されており、資産所有者に安全なネットワークインフラの強固な基盤を提供します。

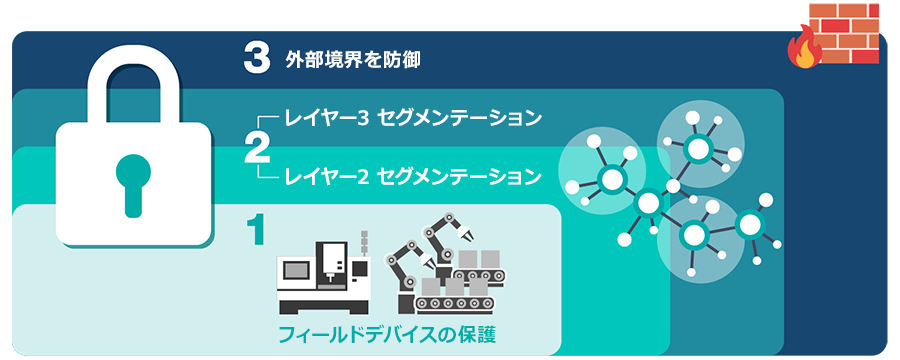

ネットワーク保護を多層化することが有益であることは明らかですが、多くの産業組織は予算の制約により、そのようなアプローチの導入が困難になっています。産業用ネットワークの多層防御計画をスムーズに開始するには、シンプルな3段階のプロセスに従うことをお勧めします。

- フィールドデバイスの保護:ネットワークに接続された重要な資産は、適切に保護されていなければ、サイバー攻撃の標的となりやすい状況にあります。重要な資産の前に産業用侵入防止システム (IPS) を導入することで、既知の悪意のあるアクティビティを効果的にブロックできます。さらに、これらのIPSデバイスは、パッチが適用できないレガシーデバイスに仮想パッチを提供し、フィールドデバイスのセキュリティを強化します。

- レイヤー2とレイヤー3のセグメンテーション:ネットワークをネットワークデバイスの小さなグループに分割し、アクセス制御を有効にすることで、不正アクセスのリスクを軽減できます。VLANとサブネットにより、ネットワークアクセスとトラフィックフローをグループごとに管理し、信頼性の高い通信を実現します。

- 境界保護:IT/OTの融合により、産業用ネットワークのエアギャップが解消されるため、異なるネットワーク間のネットワーク境界を保護することが重要です。境界に産業用ファイアウォールを導入することで、LAN-WAN、OT-ITネットワーク間の安全なネットワークセグメンテーションを実現します。これにより、セキュリティのニーズやネットワークの規模に応じて、産業用ネットワーク内のアプリケーションをマイクロセグメンテーションできます。

この3段階のアプローチにより、階層化されたネットワーク保護を構築するための良いスタートを切ることができます。産業用アプリケーションのアクセス可能な領域に応じて、追加のネットワークセキュリティ対策を実装することもできます。例えば、リモートアクセス用のセキュアなトンネルを構築するVPNは、エンジニアが産業用アプリケーションを介して現場のマシンにリモートアクセスする際の潜在的な攻撃ポイントを最小限に抑えます。

検討事項2:セキュリティインシデントより迅速に検知する

ハッカーは常に多層防御を突破する方法を見つけようとしているため、すべての攻撃をブロックすることは困難です。そのため、ネットワーク管理者は、ネットワークデバイスの状態からネットワークトラフィックフローに至るまで、ネットワーク全体を完全に可視化する必要があります。セキュリティ侵害を迅速に特定するには、ネットワークステータスを可視化し、ネットワークデバイスとトラフィックフローを監視し、異常を警告するネットワーク管理ツールを導入しましょう。

侵入検知システム (IDS) などの高度なネットワークセキュリティソリューションを、重要な資産の前に導入することも可能です。これらのソリューションは異常なアクティビティを検知し、ネットワークオペレーションを中断することなく、産業用オペレーターに通知します。これにより、ネットワーク運用を継続することができ、特定の異常なアクティビティに注意を払う必要があるかどうかを産業用オペレーターが単独で判断できるようになります。

検討事項3:攻撃後の業務再開を迅速化する

NIS2指令は、事業継続を主要なサイバーセキュリティリスク管理対策として挙げています (※3)。攻撃を受けた際には、被害を最小限に抑えて業務を継続することを最優先としています。サイバー攻撃に迅速に対応し、復旧するためには、インシデント報告と復旧計画のための仕組みが必要です。ネットワークデバイスの設定をバックアップすることは、攻撃後のネットワーク復旧を効率的に行うために不可欠であり、再設定作業を最小限に抑えます。さらに、ネットワークセキュリティイベントを継続的に監視し、すべてのネットワークデバイスにセキュリティアップデートを適用することで、同様の攻撃の再発を防ぐ必要があります。ネットワーク管理ツールの中には、設定の一元バックアップ、ファームウェアの大量導入、ネットワークセキュリティイベントを監視するダッシュボードの作成など、管理者のネットワーク復旧時間を大幅に短縮する機能を備えているものもあります。適切なツールを選択すれば、復旧時間を大幅に短縮し、ネットワーク運用を迅速に再開することができます。

Moxaのセキュアネットワーキングソリューションでネットワークレジリエンスを強化する

産業組織は、サイバーレジリエンスを強化するためにセキュアな産業用ネットワークを導入する必要があります。しかし、既存の業務を中断することなく、安全なネットワーク導入を簡素化することが、OT事業者にとって非常に重要です。包括的でセキュアなMoxaのネットワーキングソリューションは、産業用ネットワークのセキュリティを強化し、将来を見据えたパフォーマンスと産業用の信頼性を保証します。Moxaは、セキュアな開発ライフサイクル (SDL) においてIEC 62443-4-1認証を取得した先駆的な企業の一つであり、複数のネットワーク製品でIEC 62443-4-2認証を取得することで、グローバルリなーダーシップを確固たるものにしています。この実績は、ネットワークデバイスのセキュリティの向上を支援するというMoxaの献身的な取り組みを示しています。

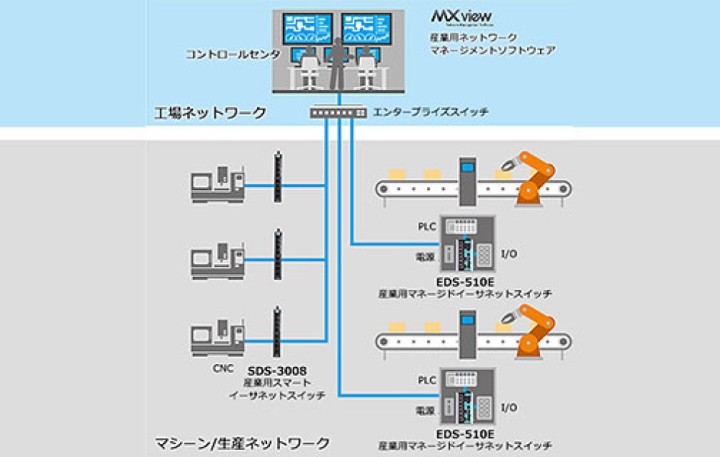

ネットワークセキュリティを強化するMoxaのイーサネットスイッチは、セキュリティ機能とIEC 62443-4-2 SL2認証ポートフォリオを提供し、デバイスとネットワークを保護します。セキュアルーターと産業用ファイアウォールは、IPS、IDS、DPI、VPNなどの高度なセキュリティ機能を使用し、重要な資産、ネットワークインフラストラクチャー、境界を保護する階層型ネットワークセキュリティシステムを構築します。ネットワークステータスを可視化するソフトウェアは、デバイスのステータス表示、異常に関するアラートのリアルタイム送信、セキュリティイベントを追跡するためのダッシュボードをサポートします。

Moxaのセキュアなネットワークソリューションについての詳細は、こちらの特集ページ・技術情報をご覧ください。

特集ページ:狙われるOTネットワーク。製造業の”見えない領域”に、先手の防御を。

技術情報:将来を見据えた産業用ネットワークの再定義

1:NIS2指令 - ネットワークと情報システムのサイバーセキュリティに関する新たな規則

2:2022年重要インフラにおけるサイバーインシデント報告法 (CIRCIA)

3:2022年12月14日付欧州議会および理事会指令 (EU) 2022/2555